主な手順

準備

オブジェクトキーの入手

対象となるオブジェクトの修正にはオブジェクトキーと呼ばれる特殊な キーワードが必要となります。

オブジェクト修正

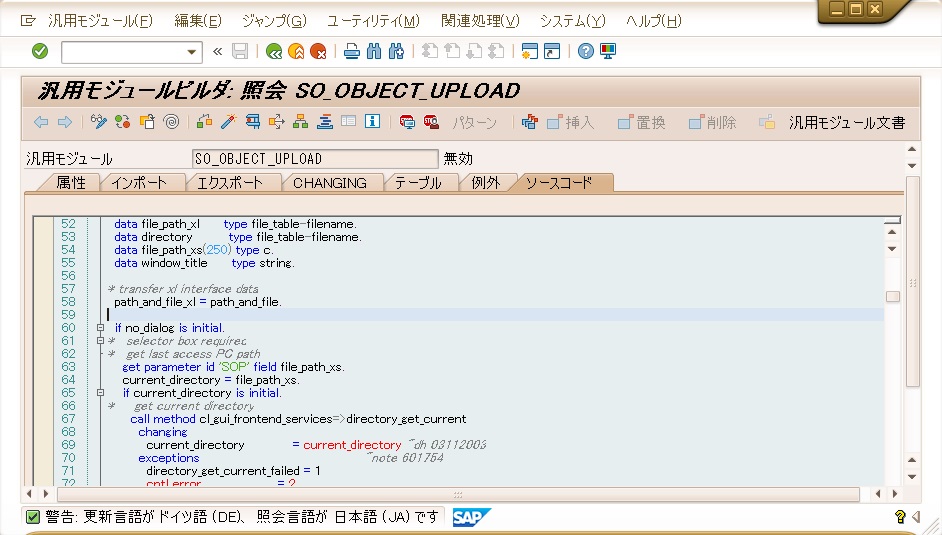

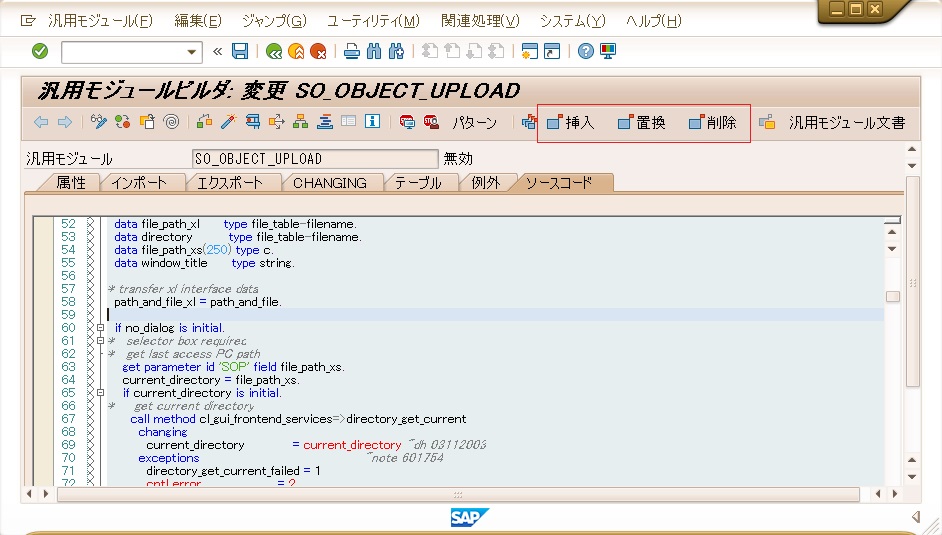

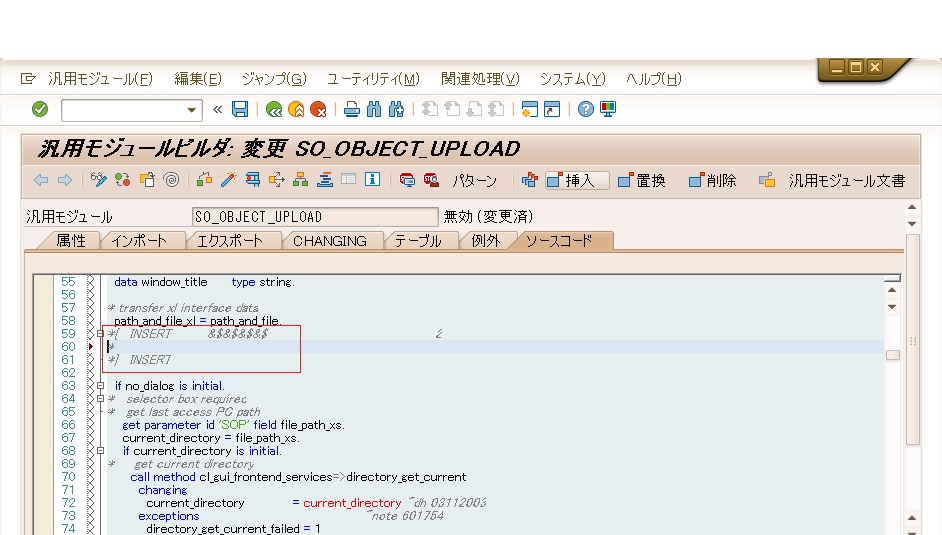

SE37やSE38、SE11などを利用して、オブジェクトを修正します。

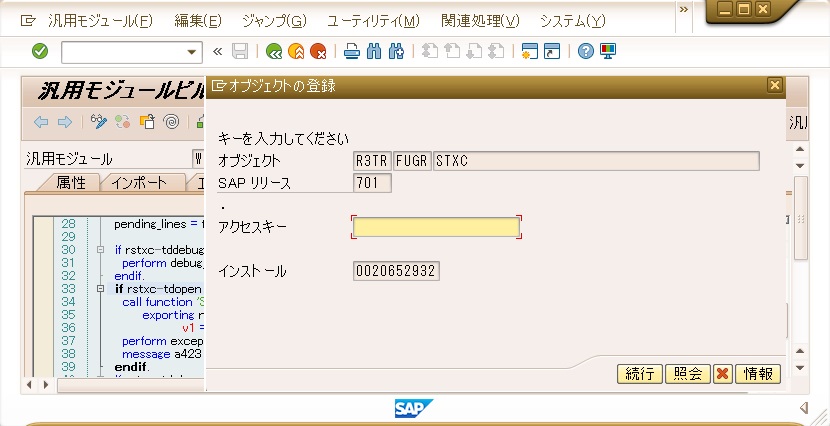

このとき表示されるオブジェクト名を OSS で登録し、その結果取得された アクセスキーを入力します。 これはシステム(インストール)が異なると同じバージョンでも値が変わり ますので、毎回取得する必要があります。 また確認メッセージが表示されます。

オブジェクトキーの入手

対象となるオブジェクトの修正にはオブジェクトキーと呼ばれる特殊な キーワードが必要となります。

SE37やSE38、SE11などを利用して、オブジェクトを修正します。

このとき表示されるオブジェクト名を OSS で登録し、その結果取得された アクセスキーを入力します。 これはシステム(インストール)が異なると同じバージョンでも値が変わり ますので、毎回取得する必要があります。 また確認メッセージが表示されます。

このトピックでは、NetWeaver ABAP Platformの変更管理システム(Change Management System,CMS)の仕組みを取り上げて説明します。 変更管理システムと移送管理システムを合わせて、CTS(Change Transport Systemo)と呼ばれています。

バージョン管理リポジトリオブジェクトは変更履歴に対してバージョン管理ができます。

バージョンの種類バージョンは開発データベース(リポジトリ)上のバージョンとバージョンデータベース上の履歴バージョンと2種類と大別されます。

開発データベース上のバージョン開発データベース上では、MAXで「有効」と「修正」と2バージョンが存在います。

有効バージョン有効化すると、修正バージョンのステータスを持って有効バージョンが上書きされると同時に、修正バージョンが削除されます。 有効化した後に、再修正が発生しない限り、開発データベースに有効バージョンのみで、修正バージョンが存在しない状態になります。 修正バージョンでもすべてのユーザに見えます。

バージョンデータベース上のバージョンバージョンデータベース上のバージョンは以下のようなものがあります。

カテゴリ内容説明““依頼がリリースされた時点で登録されたバージョンIインポート中に登録されたバージョンSシステム依頼 ( 修正または仮修正に取り込む前のバックアップコピー用など)により登録されたバージョンU任意の時点で ( 中間バージョンとして) ユーザ依頼により登録されたバージョン。依頼がリリースされるとこれらのバージョンは削除され、“ “ バージョンと置換されます。バージョンの登録バージョンの登録はシステムによる自動登録とユーザによるマニュアル登録の2種類があります。

システムによる自動登録バージョン管理機能は、オブジェクトナビゲータ ( SE80 )、移送オーガナイザ(SE01)といったトランザクションに組み込まれており、それを利用して下記のようなことができます。

バージョンの一覧表示指定バージョンの内容表示指定された二つバージョンの比較変更依頼ローカルオブジェクトは変更履歴が取られない以外に、リポジトリオブジェクトの変更は全て変更依頼に記録されます。 変更依頼は依頼と略称することができ、必ずしも移送依頼に限ることがありません。

依頼タイプ依頼は依頼タイプによって下記のように分類することができます。

ローカル変更依頼修正可能かどうか、リリース済みかどうかによって、依頼ステータスが下記の二つに分けられます。

修正可能(未リリース)リリース済(修正不可)タスクタスクは依頼の下位要素であり、ユーザ名で表されます。 タスクタイプは下記の二つがあります。

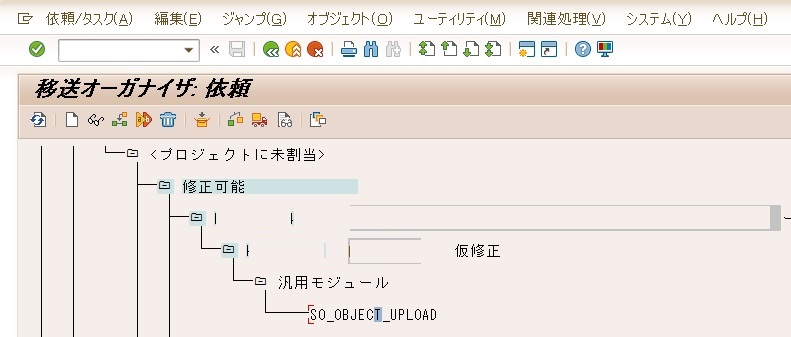

修正仮修正依頼の作成SE01で移送オーガナイザで新たな移送依頼を登録することができます。 なお、プログラム改修などの場合、既存の依頼を選択や新たな依頼を作成するウィザードが提示される場合もあります。

依頼へのオブジェクトの取り込み依頼へのオブジェクトの取り込みは以下のようなパターンがあります。

完全自動このトピックでは、権限に関わるシステムテーブルを抜粋して説明します。

概要 カテゴリ技術名称名称説明ユーザUSR01ユーザマスタレコード基本属性を定義USR02ユーザログオンデータユーザログオンデータを定義USR03ユーザアドレスデータユーザアドレスデータを定義USR04ユーザ権限ユーザに割り当てられた権限プロファイル情報を格納USR05ユーザマスタパラメータIDユーザパラメータ値を格納USR21ユーザ名アドレスキーの割当ユーザのアドレスキー値を格納ADR2電話番号 (アドレス管理)ユーザの電話番号を格納ADR3FAX 番号 (アドレス管理)ユーザのFAX番号を格納ADR6電子メールアドレスユーザの電子メールアドレスを格納ロールAGR_AGRS集合ロール内のロール-AGR_DEFINEロール定義 -AGR_FLAGSロール属性-AGR_HIERロールメユー構造-AGR_1016ロールプロファイル-AGR_1250ロール権限データ(ヘッダ)-AGR_1251ロール権限データ(項目値明細)-AGR_1252ロール権限データ(組織要素)-権限オブジェクトTOBC権限クラス権限クラスを定義TOBJ権限オブジェクト権限オブジェクトと権限オブジェクトの項目構成を定義TACTZ権限オブジェクトごとの有効アクティビティ権限オブジェクトごとの有効アクティビティ権限プロファイルUST10C複合権限プロファイル含められている単一ロールを定義UST10S単一権限プロファイル権限プロファイルの権限名を定義UST12権限プロフィル権限値権限オブジェクト別に権限プロファイル毎の各権限項目値を格納権限(ユーザ)USR10ユーザマスタ権限プロファイル-USR12ユーザマスタ権限値-USR16ユーザ権限用変数の値-権限(トランザクション)TSTCAトランザクションコード権限の値SE93で照会・更新USOBTトランザクション>権限オブジェクトSU22/SU24で照会・更新USOBXUSOBTのチェック用テーブル-USOBT_Cトランザクション>権限オブジェクト(カスタマ)-USOBX_CUSOBT_Cのチェック用テーブル-詳細(ユーザ系)USR01テーブルユーザマスタレコード

項目一覧 No.PK技術名称名称説明1○BNAMEユーザユーザID2 STCOD開始メニュー-3 SPLD出力デバイス-4 DATFM日付書式-5 DCPFMISOコード-6 LANGU言語- USR02テーブルユーザログオンデータ

項目一覧 No.PK技術名称名称説明1○BNAMEユーザユーザID2 BCODE初期パスワード-3 USTYPユーザタイプ- USR04テーブルユーザ権限

項目一覧 No.PK技術名称名称説明1○BNAMEユーザユーザID2 NRPROプロファイル数-3 PROFSプロファイル名リスト- USR05テーブルユーザパラメータ

項目一覧 No.PK技術名称名称説明1○BNAMEユーザユーザID2 PARIDパラメータID-3 PARVAパラメータ値-定義可能なパラメータ名はTPARAテーブルに定義されます。

詳細(ロール)AGR_DEFINEテーブルロール定義

項目一覧 No.PK技術名称名称説明1○AGR_NAMEロール名称-2 TEXTテキスト- AGR_FLAGSテーブルロール属性

項目一覧 No.PK技術名称名称説明1○AGR_NAMEロール名称-2○FLAG_TYPE属性タイプ-3 FLAG_VALUE属性値- AGR_HIERテーブルロールメユー構造 AGR_HIERT

項目一覧 No.PK技術名称名称説明1○AGR_NAMEロール名称-2○OBJECT_IDメニューID-3 FOLDER親メニューID-4 SORT_ORDERソート順番-5 MENU_LEVELメニューレベル-6 SAP_GUID一意 ID-7 ATTRIBUTES親メニューID-8 SOURCE_AGR色-9 ICONメニューエントリアイコン-10 APPL_ALIASメニューエントリテキスト- AGR_1016テーブルロールプロファイル名称

項目一覧 No.PK技術名称名称説明1○AGR_NAMEロール-2○COUNTERカウンタID-3 PROFILEプロファイル-4 GENERATED生成済-5 PSTATEバージョン- AGR_1250テーブルロール権限データ(ヘッダ)

項目一覧 No.PK技術名称名称説明1○AGR_NAMEロール-2○COUNTERカウンタID-3 OBJECT権限オブジェクト-4 AUTH権限値-5 MODIFIEDオブジェクトステータス- AGR_1251テーブルロール権限データ(項目値明細)

項目一覧 No.PK技術名称名称説明1○AGR_NAMEロール-2○COUNTERカウンタID-3 OBJECT権限オブジェクト-4 AUTH権限値-5 FIELD項目名-6 LOW値-7 HIGH値- AGR_1252テーブルロール権限データ(組織要素) ロールが関連付ける組織(販売組織、購買組織、会社コードなど)の情報を格納します。 利用可能な組織の変数名がUSVARに定義されます。

項目一覧 No.PK技術名称名称説明1○AGR_NAMEロール-2○COUNTERカウンタID-3 VARBL組織変数名-4 LOW値-5 HIGH値-AGR_USERSテーブルユーザへのロール割当

項目一覧 No.PK技術名称名称説明1○AGR_NAMEロール-2○UNAMEユーザ-3○FROM_DAT開始日付-4○TO_DAT終了日付-5 COL_FLAG集合ロールからの割当-詳細(権限オブジェクト系)TOBCテーブル権限クラス

項目一覧 No.PK技術名称名称説明1○OCLSS権限クラス- TOBJテーブル権限オブジェクト

項目一覧 No.PK技術名称名称説明1○OBJCT権限オブジェクト名称-2 FIEL1~FIEL0項目名-3 OCLSS権限クラス- TACTZテーブル権限オブジェクトごとの有効アクティビティ

項目一覧 No.PK技術名称名称説明1○BROBJ権限オブジェクト名-2○ACTVTアクティビティ-詳細(権限プロファイル系)UST10Cテーブル複合権限プロファイル

項目一覧 No.PK技術名称名称説明1○PROFN複合プロファイル-2○AKTPSバージョン-3○SUBPROF単一プロファイル-UST10Sテーブル単一権限プロファイル

項目一覧 No.PK技術名称名称説明1○PROFNプロファイル-2○AKTPSバージョン-3 OBJCT権限オブジェクト-4 AUTHユーザマスタ:権限名-UST12テーブル権限プロフィル権限値

項目一覧 No.PK技術名称名称説明1○OBJCT権限オブジェクト-2○AUTHユーザマスタ:権限名-3○AKTPSバージョン-4○FIELD権限項目-5○VON権限項目値-6○BIS権限項目値-詳細(権限(ユーザ)系)USR10テーブルユーザマスタ権限プロファイル

項目一覧 No.PK技術名称名称説明1○PROFNプロファイル名-2○AKTPSバージョン-3 TYPタイプ-4 NRAUTプロファイル/権限の数-5 AUTHS権限-USR12テーブルユーザマスタ権限値

項目一覧 No.PK技術名称名称説明1○OBJCT権限オブジェクト-2○AUTHユーザマスタ:権限名-3○AKTPSバージョン-4 VALS権限値-このトピックでは、NetWeaver ABAPの権限チェックの実装を取り上げて説明します。

権限チェックのタイミング権限のチェックは、プログラムレベルのチェックとシステムレベルのチェックと2種類があります。

プログラムレベルのチェックプログラムレベルでのチェックは、プログラムでAUTHORITY-CHECKを明示的に組み込む必要があります。 AUTHORITY-CHECK によって、ユーザに指定されたプロファイルが検索され、AUTHORITY-CHECKに指定された権限オブジェクトの権限をユーザが持っているかどうかが確認されます。検索された権限のいずれかが必要な値に一致する場合は、チェックは成功です。

システムレベルのチェックシステムレベルのチェックは、個別にプログラミングする必要がなく、システムより自動的に実施される権限チェックです。トランザクションやレポートプログラムが起動する際に、ユーザが該当機能を実行できる権限をもっているかどうかをシステムよりチェックされます。

トランザクション起動時トランザクションが起動する際に、システムから以下のチェックは順に実施されます。

トランザクションコードは有効かレポートに権限クラスを割り当てることによって、追加権限チェックを実行することができます。

RFC汎用モジュールの呼出RFC汎用モジュールがRFCクライアントプログラムまたは他のシステムによって呼び出されると、呼び出されたシステムの権限オブジェクトS_RFC の権限チェックが実行されます。

権限チェックのカスタマ実装権限設計は、業務運用でどこかの場面で何かの権限制御をかけなければならないという要件から始まります。 例として、「販売伝票一覧を出力するレポート処理で、ログオンユーザが権限を持っていない販売エリアの伝票を出力しない」という権限制御を取り上げます。

権限オブジェクトの定義権限オブジェクトV_VBAK_VKOは、例の権限制御を実現できる標準権限オブジェクトです。

権限クラス権限オブジェクト権限項目SDV_VBAK_VKOVKORG(販売組織)VTWEG(流通チャネル)SPART(製品部門)ACTVT(アクティビティ)権限チェックの実装以下の権限チェック処理で、ユーザが権限を持っていない販売エリアのデータが出力対象にならないように制御しております。

LOOP AT T_VBAK INTO L_VBAK. AUTHORITY-CHECK OBJECT 'V_VBAK_VKO' ID 'VKORG' FIELD L_VBAK-VKORG ID 'VTWEG' FIELD L_VBAK-VTWEG ID 'SPART' FIELD L_VBAK-SPART ID 'ACTVT' FIELD '03'. IF NOT SY-SUBRC IS INITIAL. DELETE T_VBAK. ENDIF.ENDLOOP.

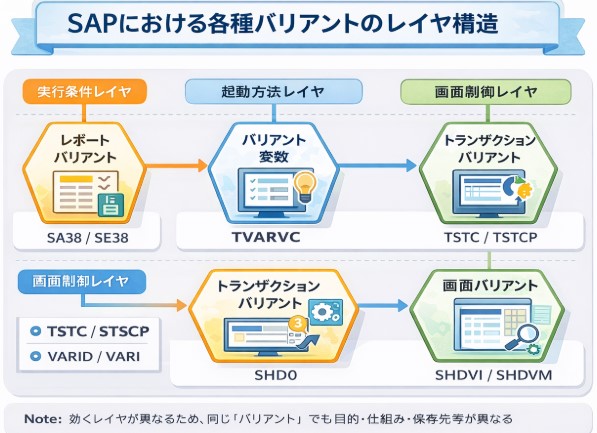

SAPにおけるバリアント(Variant)とは、ABAPプログラム・トランザクション・画面の挙動を、プログラム修正なしで切り替えるための標準機構です。

SAPでは、

👉 用途ごとに複数種類のバリアントが存在し、

👉 それぞれ保存される標準テーブルも異なる

という点が、理解を難しくしている原因です。

ABAPレポートの選択画面パラメータを保存する最も基本的なバリアント。

主な標準テーブルテーブル内容VARIDバリアントのヘッダ情報(プログラム名、バリアント名、説明)VARIパラメータ/セレクション条件の実データVARITバリアントのテキスト(言語別)VARIS選択条件の属性情報👉 VARID × VARI が基本セット

👉 ECC/S/4 共通

レポートバリアント内で使用される「実行時に値を動的決定する仕組み」。

主な標準テーブルテーブル内容TVARVCバリアント変数の定義(値・日付・ユーザなど)補足レポートバリアント(VARI)から参照される

単体では意味を持たない

👉 TVARVC + レポートバリアント で初めて機能

5. バリアントトランザクション(Variant Transaction)概要特定のレポートバリアントを固定して起動するトランザクション。

ユーザは選択画面を意識しない。

見た目は通常トランザクション

内部的には「レポート+バリアント」を起動

👉 TSTCP の存在が最大の識別ポイント

6. トランザクションバリアント(Transaction Variant)概要トランザクション全体の画面遷移・入力可否・初期値を制御するバリアント。

作成トランザクションSHD0

主な標準テーブル(代表)テーブル内容SHDTVCIUクライアント非依存トランザクションバリアントのヘッダSHDTVSVCIUクライアント非依存のトランザクションバリアントと画面バリアントの割り当てを格納SHDTVUクライアント依存トランザクションバリアントのヘッダSHDTVSVUクライアント依存のトランザクションバリアントと画面バリアントの割り当てを格納※ ECC / S/4 で存在有無・構成差あり

👉 SHDT* 系がトランザクションバリアント領域

7. 画面バリアント(Screen Variant)概要1 Dynpro(1画面)単位での項目制御を行う内部構成要素。

実態独立した運用対象ではない

トランザクションバリアント(SHD0)の内部要素

主な関連テーブル主な標準テーブル(代表)テーブル内容SHDSVCI画面バリアントのヘッダSHDSVFVCI項目単位の制御情報👉 「画面バリアント」という名称は概念上の呼び方と理解するのが正しい

8. 各バリアント × 標準テーブル対応表(一覧)バリアント種別主な標準テーブルレポートバリアントVARID / VARI / VARIT / VARISバリアント変数TVARVCバリアントトランザクションTSTC / TSTCPトランザクションバリアントSHDVCI / SHDVI / SHDVM画面バリアントSHDVI / SHDVM(内部要素)9. よくある調査・設計時の実務ポイント● 「この条件、どこに保存されている?」選択条件 → VARI

動的日付 → TVARVC

起動時固定 → TSTCP

画面制御 → SHDSV*

● ECC と S/4 の違いレポートバリアント系:ほぼ同一

SHD0 系:S/4 で制約・非推奨画面あり

10. まとめ(設計・調査向け結論)SAPのバリアントは、

目的が違う

レイヤが違う

保存テーブルが違う

という前提で設計されています。

そのため、

「バリアント=1種類」

と考えると必ず混乱します。

業務要件 → 効かせたいレイヤ → 対応するバリアント → 参照テーブルという順で整理するのが、最も安全で再利用性の高い設計・調査アプローチです。

このトピックでは、NetWeaver ABAP(ECC)の権限制御のコンセプトや概要を取り上げて説明します。

前書き権限とは権限とは、システムのユーザに、ある範囲のことを正当に行うことができるものとして与えられている能力、またその能力が及ぶ範囲のことです。

ユーザに付与される権限には、以下の情報が定められます。

対象権限制御とは、システムが、各ユーザに対して、事前に付与された権限に従って、処理の実行やアクセスの範囲を制御することです。

権限制御は、通常、OSやデータベース、アプリケーションなど各分野でそれぞれ実施されます。

OSデータベース側では、テーブルレベルのアクセス制御が仕組みに組み込まれているのは普通ですが、テーブルをさらに行レベルのアクセス制御をかけることは通常サポートされません。

例えば、各支店の売上データが格納されたテーブルがあるとします。各支店の従業員が所属支店のデータしか参照できないというセキュリティ要件はよくあるものですが、データベース側でカーバできないため、アプリケーション側で何らかの対応をしなければなりません。

NetWeaver ABAPは、アプリケーションレベルで独自の権限仕組みを導入ことにより、上記のビジネス要件に統合化したソリューションを提供します。

NetWeaver ABAPの権限制御を利用することにより、以下の機能を実現することができます。

ユーザ(グループ)毎に各機能の実行可否を制御NetWeaver ABAPの権限制御は以下の特徴があります。

できることの積み上げNetweaver ABAPの権限コンセプトの構成要素は開発局面と運用局面に分けて整理することができます。

開発局面権限オブジェクトとは、権限制御でチェックしなければならない項目及びチェック方法を示す要素です。 権限オブジェクトの上位要素としては権限クラス、下位要素としては権限項目があります。

権限クラス権限オブジェクトは、AND で結合された項目を 10 個までグループ゚化します。

権限オブジェクトが事前にプログラムロジックに組み込まれており、実行時に 実行可能なアクション(データの照会や登録、変更など)及び処理可能なデータの範囲を制御します。

権限権限とは、権限オブジェクトの定義、すなわち、権限オブジェクトの各権限項目の許容値を組合せたものです。 権限により、権限オブジェクト項目値のセットにもとづいて、ECCシステムで特定のアクティビティを実行することができます。 権限を使用することで、権限オブジェクトの項目に対して任意の数の指定値または値範囲を項目に対して指定することができます。また、すべての値を許可したり、空の項目を許容値として許可したりすることもできます。 権限を変更すると、その権限を含む権限プロファイルを持つすべてのユーザが影響を受けます。

権限プロファイル権限プロファイルとは、権限の集合で、ユーザにまとめて権限を割り当てる単位です。権限プロファイルは下記3種類があります。

生成済権限プロファイルロールは厳密的に権限コンセプトの構成要素ではないですが、内部的に生成済権限プロファイルを自動生成するため、権限プロファイルとして利用することができます。 さらに、ロールはユーザメニュ構成を定義する単位にもなりますので、実際のシステム運用ではロールを利用してユーザの権限を管理するはほとんどです。

ロールは、ユーザをグルーピングする手段として、部署や役職に基づいて設計することが多い。

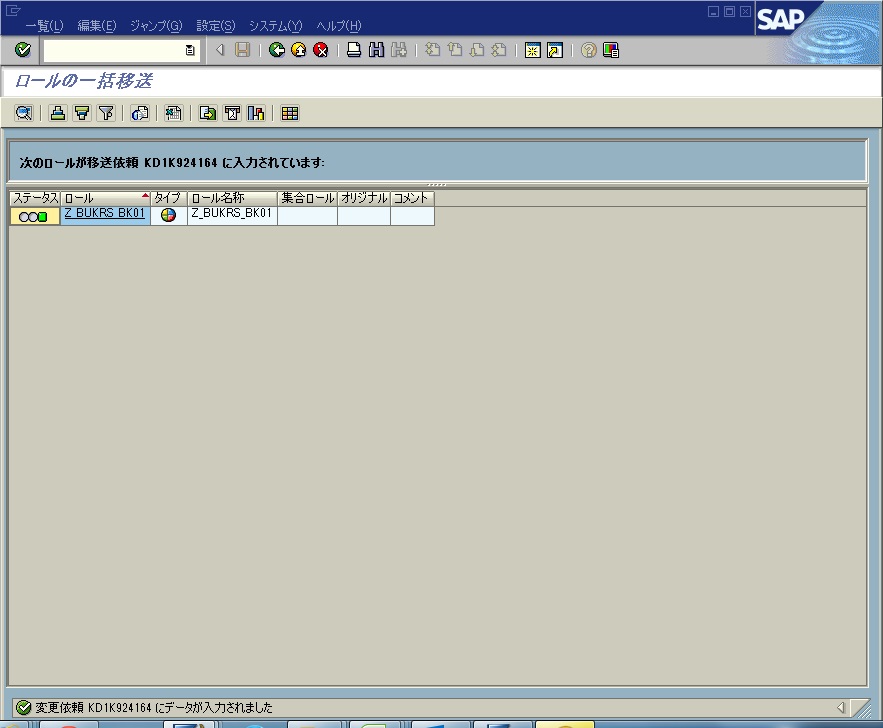

このトピックでは、移送に関わるシステムテーブルを抜粋して説明します。

概要以下の表でテーブル一覧を示します。

No.カテゴリ技術名称名称説明1システム構成TCETRAL移送レイヤ移送レイヤの情報を格納2TCERELE移送レイヤの詳細-3TMSCDOM移送ドメイン移送ドメインの情報を格納4TMSCDES宛先宛先の情報を格納5TMSCNFS移送グループ移送ドメインの情報を格納6TMSCSYSシステムシステムの情報を格納7変更管理E070依頼/タスクのヘッダ依頼/タスクのヘッダ情報を格納8E070A依頼の属性依頼の属性情報を格納9E070C依頼/タスクのソース/対象クライアント依頼/タスクのソースクライアントを格納10E070L依頼/タスクの番号割当用索引最後に割り当てれた番号を格納11E071依頼/タスクの明細変更されたオブジェクト情報を格納12E071K依頼/タスクのキーエントリテーブルデータの場合のキー情報を格納13TTOBJECTS翻訳関連に応じた移送オブジェクト-14移送管理TSYIMPSTAT移送依頼インポートステータス-15TMSBUFREQ移送バッファの移送依頼-詳細(システム構成) TCETRALテーブル移送レイヤ、移送レイヤの情報を格納

項目一覧 No.PK技術名称名称説明1○VERSIONバージョン-2○TRANSLAYER移送レイヤ- TMSCDOMテーブル移送ドメイン、移送ドメインの情報を格納

項目一覧 No.PK技術名称名称説明1○DOMNAM移送ドメイン-2 DOMCTLドメインコントローラ- TMSCDESテーブル宛先、宛先の情報を格納

項目一覧 No.PK技術名称名称説明1○RFCDESRFC宛先-2○LIMBOフラグ-3 RFCTYPE接続タイプ-4 RFCLIBFLG負荷分散-5 RFCHOST対象ホスト-6 RFCSERVサービス-7 RFCCLIENTクライアント-8 RFCUSERユーザ-9 RFCAUTHパスワード-10 DOMNAM移送ドメイン- TMSCNFSテーブル移送グループ、移送ドメインの情報を格納

項目一覧 No.PK技術名称名称説明1○DOMNAM移送ドメイン-2○NFSGRP移送グループ- TMSCSYSテーブルシステム、システムの情報を格納

項目一覧 No.PK技術名称名称説明1○DOMNAM移送ドメイン-2○SYSNAMシステム名-3○LIMBOフラグ-4 NFSGRP移送グループ-5 DESADMRFC宛先-6 INSTNOインストール番号-詳細(移送系) E070テーブル依頼/タスクのヘッダ

項目一覧 No.PK技術名称名称説明1○TRKORR依頼/タスク番号-2 TRFUNCTIONタイプ依頼の場合、K(ワークベンチ依頼)やW(カスタマイジング依頼)といった分類が格納されます3 TRSTATUSステータスD(修正可能)、R(リリース済)などがあります4 TARSYSTEM移送対象-5 KORRDEVカテゴリCUST(クライアント依存)、(クライアント非依存)があります6 AS4USER所有者-7 STRKORR上位移送- E070LテーブルCTS: 依頼/タスクの番号割当用索引

項目一覧 No.PK技術名称名称説明1○LASTNUM識別-2 TRKORR移送/タスク番号-E070Lには何番から採番すれば良いのかという情報を保持しています。 開発機を何らかの理由で過去の状態に戻すと、移送依頼番号も、また若い番号から採番されてしまいます。 例えば、KDA0900100 まで採番された状態に戻ると、KDA0900100 から KDA0900200 までは2回繰り返されることになってしまい、それらの移送依頼をリリースしようとすると、移送ディレクトリに存在する過去の移送ファイルと重複してしまうため、エラーになってしまいます。 このような「移送依頼番号の重複」を回避するためには、移送依頼番号の情報を管理しているテーブル E070L の内容を移送依頼番号が重複しないような大きい番号に編集してあげればOKです。 ただ、このテーブルは編集不可に設定されているため、T-cd:SE16 では編集できません。 データベースレベルで直接 SQL を実行して編集します。 update E070L SET TRKORR = 'KDA0900300' WHERE LASTNUM = 'TRKORR';

E071テーブル依頼/タスクのオブジェクトエントリ

項目一覧 No.PK技術名称名称説明1○TRKORR依頼/タスク番号-2○AS4POS明細行番号-3 PGMIDプログラムID-4 OBJECTオブジェクトタイプ-5 OBJ_NAMEオブジェクト名-6 LOCKFLAGロックステータス-このトピックでは、リポジトリ情報が格納される各システムテーブルを抜粋して説明します。

リポジトリ管理技術名称説明主要項目TADIRリポジトリオブジェクトのディレクトリPGMIDプログラムID